Getty Images

Milioni di siti WordPress hanno ricevuto aggiornamenti obbligatori nell’ultimo giorno per correggere una vulnerabilità in un plug-in chiamato UpdraftPlus.

Questa patch obbligatoria su richiesta degli sviluppatori di UpdraftPlus è avvenuta a causa della gravità della vulnerabilità, che consente agli abbonati inaffidabili, ai clienti e ad altri di scaricare il database personale del sito purché dispongano di un account sul sito vulnerabile. I database spesso contengono informazioni riservate sui clienti o sui sistemi di sicurezza del sito, rendendo milioni di siti vulnerabili a gravi violazioni dei dati come la perdita di password, nomi utente, indirizzi IP e altro ancora.

Cattivi effetti, facile da usare

UpdraftPlus semplifica il processo di backup e ripristino dei database Web ed è uno dei plug-in di backup pianificati più utilizzati su Internet per il sistema di gestione dei contenuti di WordPress. Regola il backup dei dati per Dropbox, Google Drive, Amazon S3 e altri servizi cloud. I suoi sviluppatori affermano che consente agli utenti di pianificare backup regolari e utilizza meno risorse del server rispetto ai plug-in WordPress veloci e concorrenti.

“Questo bug è molto facile da sfruttare, con alcune conseguenze negative se viene sfruttato”, ha affermato Mark Montpas, un ricercatore di sicurezza che ha parlato personalmente della vulnerabilità agli sviluppatori di plugin. “Consente agli utenti con privilegi bassi di scaricare i backup del sito, inclusi i database di backup. I conti con offerte basse possono significare molte cose. Abbonati abituali, clienti (ad esempio sui siti di e-commerce).”

Montbos, ricercatore dell’Internet Security Institute Scansione di ritorno, ha affermato di aver rilevato la vulnerabilità durante un audit di sicurezza del plug-in e di aver fornito dettagli agli sviluppatori di UpdraftPlus martedì. Il giorno dopo, gli sviluppatori hanno rilasciato un bug e hanno deciso di rendere obbligatoria l’installazione del plug-in sui siti WordPress.

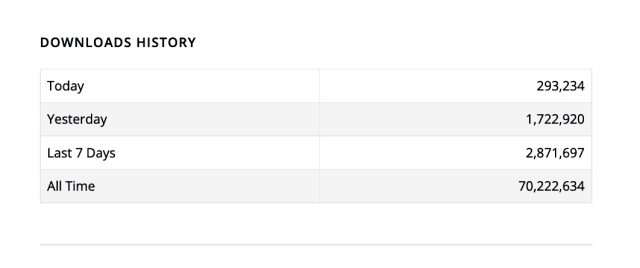

Statistiche fornite da WordPress.org Spettacolo Giovedì, 1,7 milioni di siti hanno ricevuto aggiornamenti e più di 287.000 persone lo hanno installato al momento della stampa. WordPress afferma che il plug-in ha 3 milioni di utenti.

In una dichiarazione giovedì, UpdraftPlus ha dichiarato: Ha scritto:

Questa vulnerabilità consente a qualsiasi utente connesso a un’installazione WordPress attiva di UpdraftPlus di esercitare il privilegio di scaricare un backup esistente, che dovrebbe essere limitato agli utenti amministratori. Ciò è possibile perché nel codice non sono presenti autorizzazioni relative alla verifica dello stato corrente del backup. Ciò gli ha permesso di ottenere un identificatore interno, altrimenti sarebbe stato anonimo e potrebbe essere utilizzato per inviare un controllo per l’autorizzazione al download.

Ciò significa che se il tuo sito WordPress consente agli utenti inaffidabili di ottenere l’accesso a WordPress e hai un backup, potresti essere vulnerabile agli utenti tecnicamente competenti che cercano di capire come scaricare un backup esistente. Se il tuo sito contiene qualcosa che non è pubblico, i siti interessati potrebbero essere a rischio di perdita/furto di dati se l’attaccante accede a una copia di backup del tuo sito. Dico “tecnicamente competente” perché all’epoca non è stata creata alcuna prova generale di come sfruttarlo. Al momento, si affida al reverse engineering dell’hacker per implementare le modifiche nell’ultima versione di UpdraftPlus. Tuttavia, non dovresti assolutamente fidarti di questo per molto tempo, ma dovresti aggiornarlo immediatamente. Se sei l’unico utente del tuo sito WordPress, o se tutti i tuoi utenti sono affidabili, non sarai interessato, ma ti consigliamo di aggiornare in ogni caso.